Сокрытие информации в изображении

Этот онлайн калькулятор применяет стеганографический метод наименее значащего бита для сокрытия текстового сообщения в изображении. Парный ему калькулятор позволяет извлечь скрытую информацию из изображения

Этот материал распространяется на условиях лицензии Creative Commons Attribution/Share-Alike License 3.0 (Unported). Это означает, что вы можете размещать этот контент на своем сайте или создавать на его основе собственный (в том числе и в коммерческих целях), при условии сохранения оригинального лицензионного соглашения. Кроме того, Вы должны отметить автора этой работы, путем размещения HTML ссылки на оригинал работы https://planetcalc.ru/9345/. Пожалуйста оставьте без изменения все ссылки на других авторов данной работы или работы, на основе которой создана данная работа (если таковые имеются в спроводительном тексте).

Данный калькулятор применяет стеганографический метод для сокрытия сообщения в цифровом изображении. Вы можете загрузить картинку и ввести сообщение - калькулятор сгенерирует картинку со спрятанным в ней сообщением. Для извлечения сообщения из картинки нужно использовать парный калькулятор ниже - если загрузить в него изображение, сгенерированное первым калькулятором, то он покажет скрытое в нем сообщение. Подробнее про стеганографические методы сокрытия информации в цифровых изображениях можно прочитать под калькулятором.

Калькулятор для добавления сообщения в изображение:

Калькулятор для извлечения сообщения из изображения, созданного калькулятором выше:

Стеганография в цифровых изображениях

Стеганография - способ передачи или хранения информации с учетом сохранения в тайне самого факта такой передачи (хранения). Таким образом, в отличие от криптографии, стеганография скрывает сам факт существования тайного сообщения. Информация скрывается в объекте-носителе (англ. carrier) или контейнере, при этом после добавления сообщения объект-носитель должен выглядеть "нормальным", так, чтобы присутствие спрятанного сообщения в нем было незаметно постороннему наблюдателю. Поскольку стеганография никак не шифрует скрытую информацию, стеганографические методы применяют в дополнение к криптографическим.

Стеганография может применяться для скрытия информации в разных типах цифровых данных: тексте, изображениях, аудио и видеофайлах. Цифровые изображения представляют в этом смысле чуть ли не самый популярный формат объекта-носителя, поскольку имеют большой объем и не вызывают подозрений при публикации в соцсетях и отправке по электронной почте.

Стеганографические методы, то есть методы встраивания тайного сообщения в объект-носитель, обычно оценивают по нескольким критериям:

- Незаметность или уровень восприятия (imperceptibility) - в случае с цифровым изображением, человек не должен увидеть разницу между исходным изображением и изображением со встроенным в него тайным сообщением.

- Емкость/Вместимость (embedding capacity) - максимальный объем данных, который можно вставить в объект-носитель.

- Устойчивость (robustness) - способность сообщения сопротивляться искажениям, вносимым при обработке или передаче объекта контейнера, например, при сжатии изображения или при редактировании (вращении или переворачивании изображения). Такие искажения иногда используются для целенаправленного повреждения стеганограммы.

Также могут учитываться и другие характеристики, например, устойчивость к статистической атаке (стеганограмма не должна создавать в объекте-носителе характерную сигнатуру, выявляемую методами статистического анализа), независимость от формата (метод можно применять к файлам разных форматов), скрытность (сложность обнаружения стеганограммы в носителе, если известно, что она там есть).

Стеганографические методы для цифровых изображений разделяются на два класса: пространственные методы (или методы для временной области) и частотные методы (или методы для частотной области). Пространственные методы манипулируют значениями в пространственной области - пикселями. Частотные методы - частотными характеристиками изображения.

Основные пространственные методы:

- LSB (англ. Least Significant Bit — Наименее значимый бит)

- PVD (англ. Pixel Value Difference — Разность значений пикселей)

- GLM (англ. Grey Level Modification — Изменение уровня серого)

- MPV (англ. Mid Position Value — Значение в средней позиции)

Основные частотные методы:

- DCT (англ. Discrete Cosine Transform — Дискретное косинусное преобразование)

- DWT (англ. Discrete Wavelet Transform — Дискретное вейвлет-преобразование)

Метод наименее значимого бита (LSB - Least Significant Bit)

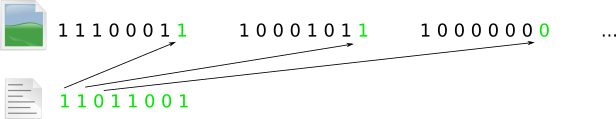

Этот метод является наиболее простым методом стеганографии цифровых изображений. Метод заключается в замене наименее значимых бит изображения-контейнера на биты сообщения. Логику метода можно проиллюстрировать следующей картинкой

Метод обладает хорошей незаметностью. Изменение одного бита в цвете соответствует изменению базового цвета на 1/256 от возможного диапазона или 0,4%, что не позволяет человеческому глазу заметить искажение изображения. Существуют модификации LSB, меняющие 2, 3 или даже 4 младших бита в байте цвета. При этом даже в самом худшем случае изменение базового цвета составляет 16/256, или 6,25%, что также довольно незаметно для человеческого глаза. Могут применяться модификации, затрудняющие выявление сообщения, например, вставка только в один байт цвета.

Метод обладает хорошей емкостью по сравнению с другими методами. Для 24-битной RGB-модели каждый пиксель изображения может содержать 3 бита тайного сообщения (меняют три байта цвета, байт для прозрачности не изменяют). Таким образом, используя метод LSB, в цифровое изображение размером 3048 на 2032 пикселя можно встроить примерно 2 мегабайта скрытых данных. Разумеется, это верно, если речь идет о форматах, которые используют для хранения изображения алгоритмы сжатия без потери данных (lossless compression), например, png и gif, и неверно для формата jpg. Именно поэтому калькуляторы выше генерируют стегоизображение в png формате.

К недостаткам же метода можно отнести его слабую устойчивость - метод очень чувствителен к искажениям стегоизображения.

Комментарии